3x-ui服务器被木马入侵,被当作挖矿服务器

3x-ui项目地址:https://github.com/MHSanaei/3x-ui 基于x-ui后续魔改版本,和其余的x-ui魔改项目类似的是后续也更新了内核,并且支持了新的协议,支持多用户。不过3x-ui后续更新的实用功能是可以对xray核心进行修改,这点后续会讲。3x-ui在美观程度和动画流畅程度上和其余的搭建代理面板拉开了一个维度。

因为前一段时间爆出了3x-ui的高危漏洞,那个时候,有很多的服务器都被入侵了,我的这个服务器是被入侵并且安装了挖矿服务,首先使用终端软件,finalshell,在登录3x-ui的时候,会看到有cpu的占用情况,我就发现cpu的占用情况一直是100%

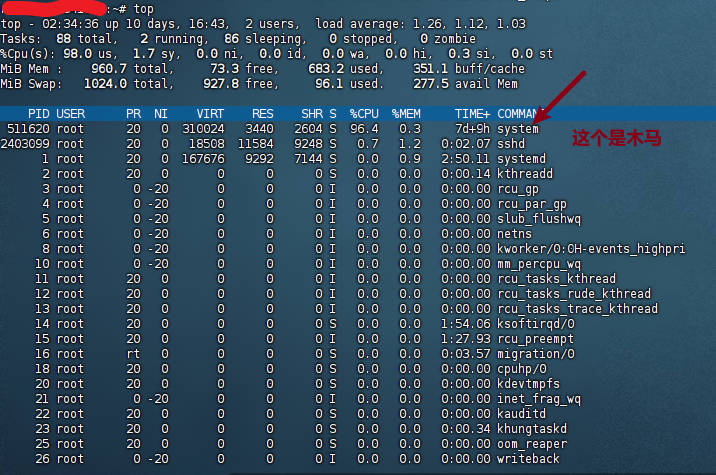

然后,我就用命令行的top命令,查看进程的情况!发现有一个进程,cpu占用高达96.4%,而这个进程的名称是system,一般debian服务器,系统进程的名字是 systemd,所以就引起了我的怀疑!

于是我就带着问题,去咨询chatgpt

| VPS 商家 | 最 低 价 | 特 点 | 支 付 方 式 |

|---|---|---|---|

| BWG版瓦工 | $49.99/年 | 速度最快、最稳定 | 微信、支付宝、PayPal、信用卡 |

| DMIT | $36.9/年 | CN2 GIA线路、香港 CMI 线路 | 支付宝、PayPal、信用卡 |

| hostdare | $16/年 | 大流量、速度快 CMI 线路 | 支付宝、PayPal、信用卡 |

| BuyVM | ¥18 | 大硬盘、无限流量、流媒体解锁 | 支付宝、PayPal、信用卡、数字货币 |

| RackNerd | $8.89/年 | 便宜、大流量、高配置 | 支付宝、PayPal、信用卡、数字货币 |

| CloudCone | $13.99/月 | 便宜、大流量、大硬盘 | 支付宝、PayPal、信用卡 |

| Vultr | $5/月 | 全球几十机房任选,注册送 $100 | 支付宝、PayPal、数字货币 |

这个是chatgpt给出的一个大概的处理流程

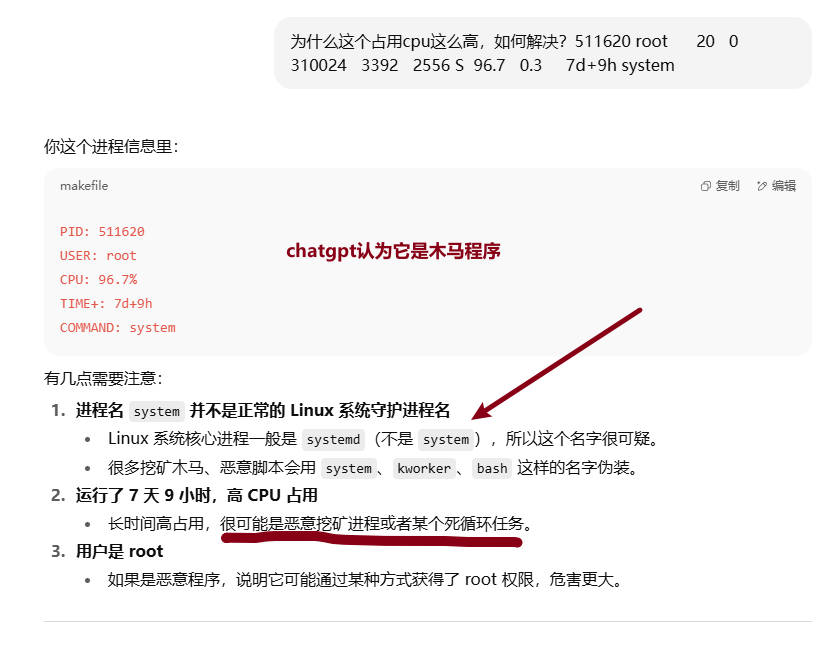

你这个进程信息里:

PID: 511620USER: rootCPU: 96.7%TIME+: 7d+9hCOMMAND: system有几点需要注意:

-

进程名

system并不是正常的 Linux 系统守护进程名- Linux 系统核心进程一般是

systemd(不是system),所以这个名字很可疑。 - 很多挖矿木马、恶意脚本会用

system、kworker、bash这样的名字伪装。

- Linux 系统核心进程一般是

-

运行了 7 天 9 小时,高 CPU 占用

- 长时间高占用,很可能是恶意挖矿进程或者某个死循环任务。

-

用户是 root

- 如果是恶意程序,说明它可能通过某种方式获得了 root 权限,危害更大。

先确认它是什么

运行:

ps -fp 511620看完整路径和启动命令。

再用:

ls -l /proc/511620/exe看它的可执行文件在哪个路径。

如果想查它的网络连接:

netstat -pantu | grep 511620或:

ss -pantu | grep 511620如果确认是恶意进程

- 立即结束它

kill -9 511620- 删除它的文件

如果

/proc/511620/exe指向的文件路径还存在,删除:

rm -f /路径/文件名- 清理启动项 查一下定时任务和自启动:

crontab -lls /etc/cron* -Rcat /etc/rc.localsystemctl list-unit-files | grep enabled- 检查可疑用户

cat /etc/passwd | grep -v '/nologin'防止再次中招

- 更新系统:

apt update && apt upgrade -y- 更改 root 密码:

passwd- 禁用 root 远程 SSH 登录(编辑

/etc/ssh/sshd_config,设置PermitRootLogin no,然后systemctl restart ssh)。 - 安装 fail2ban 或其他防爆破工具。

我怀疑你这个 system 进程是个 挖矿木马,如果你愿意,我可以帮你写一个 一键检测并清理恶意挖矿进程的脚本,直接在 Debian 11 上跑就能扫出来并杀掉。

你要我帮你写吗?这样可以彻底解决 CPU 占用问题。

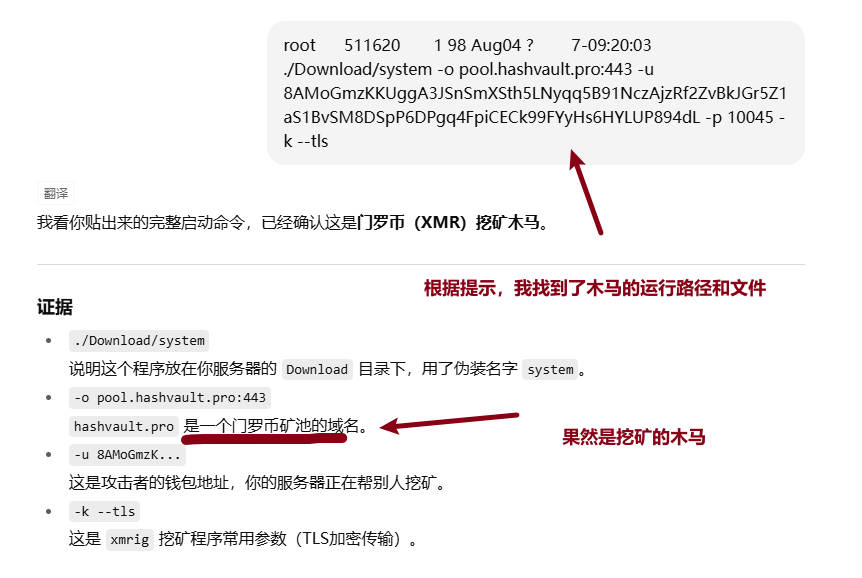

我根据chatgpt给我的提示,找到了挖矿木马,是一个门罗币挖矿程序,伪装成了系统进程

以下是chatgpt给我的提示,目的是结束木马进程,删除文件,删除启动项

我看你贴出来的完整启动命令,已经确认这是门罗币(XMR)挖矿木马。

证据

./Download/system说明这个程序放在你服务器的Download目录下,用了伪装名字system。-o pool.hashvault.pro:443hashvault.pro是一个门罗币矿池的域名。-u 8AMoGmzK...这是攻击者的钱包地址,你的服务器正在帮别人挖矿。-k --tls这是xmrig挖矿程序常用参数(TLS加密传输)。

现在要做的事

1. 立刻杀掉进程

kill -9 5116202. 删除挖矿程序

rm -f /root/Download/system如果不确定目录:

ls -l /root/Download3. 查找同类文件(防止它在别的地方留了备份)

find / -type f -name "system" -o -name "xmrig" 2>/dev/null4. 查启动项(防止重启后又运行)

crontab -lls -l /etc/cron* /var/spool/cron* 2>/dev/nullgrep -r "Download/system" /etc/ 2>/dev/null5. 查可疑服务

systemctl list-units --type=service | grep system6. 更新密码,防止再次入侵

passwd同时建议禁用 root 远程 SSH 登录,编辑:

nano /etc/ssh/sshd_config修改:

PermitRootLogin no保存后:

systemctl restart ssh木马隐藏的非常深

看你贴出来的 /etc/cron.* 内容,没有直接看到木马用的定时任务文件,说明它可能是放在用户自己的 crontab 或 systemd 启动项里,而不是 /etc/cron.d 这些目录。

现在建议你继续这样排查:

1. 查看 root 用户的 crontab

crontab -l -u root如果里面有执行 Download/system 或 xmrig 的命令,全部删除。

编辑:

crontab -e -u root2. 搜索所有定时任务文件中是否有挖矿命令

grep -r "Download/system" /etc/cron* /var/spool/cron* 2>/dev/null3. 检查 systemd 自启动服务

很多挖矿程序会伪装成 system-update.service、network.service 之类:

systemctl list-unit-files --type=service | grep enabledsystemctl status systemsystemctl status system-update如果发现有指向 Download/system 或陌生目录的,直接禁用并删除:

systemctl disable --now 服务名rm -f /etc/systemd/system/服务名systemctl daemon-reload4. 检查 rc.local 和开机脚本

cat /etc/rc.localls -l /etc/init.d/grep -r "Download/system" /etc/init.d/5. 防止再次入侵

- 改密码:

passwd - 禁止 root SSH 登录(编辑

/etc/ssh/sshd_config,PermitRootLogin no) - 仅允许密钥登录(

PasswordAuthentication no) - 安装 Fail2ban 进行 SSH 防爆破保护:

apt install fail2ban -y如果你愿意,我可以帮你直接写一个 Debian 11 挖矿木马自动清理脚本,一次性完成:

- 杀掉进程

- 删除挖矿文件

- 清理 crontab、systemd 启动项、rc.local

- 修改 SSH 安全配置

这样不用你一步步手动查,而且能防止重启后木马再跑起来。

你是想让我现在帮你写这个一键清理脚本吗?这样 CPU 占用会立刻恢复正常。

最后再删除,守护进程,管理任务,修改管理员密码,重启服务器

你这个 crontab 第一行就是木马的定时任务,pgrep -x ibus || exec /root/.cache/ibus/ibus &

意思是:

- 每分钟检查一次是否有名为

ibus的进程 - 如果没有,就运行

/root/.cache/ibus/ibus这个程序(其实是挖矿木马,伪装成输入法 ibus) - 这样即使你杀掉进程,它一分钟后又会重启

第二行的 ~/.acme.sh/acme.sh --cron 是正常的证书续签任务,不是木马。

清理方法

- 删除木马定时任务

crontab -e -u root删除这行:

* * * * * pgrep -x ibus || exec /root/.cache/ibus/ibus &保存退出。

- 杀掉正在运行的木马进程

pkill -f "/root/.cache/ibus/ibus"- 删除木马文件

rm -rf /root/.cache/ibus- 检查 systemd 是否有木马自启

systemctl list-unit-files --type=service | grep ibussystemctl status ibus如果发现异常的 ibus 服务:

systemctl disable --now ibusrm -f /etc/systemd/system/ibus.servicesystemctl daemon-reload